Docker

Seguridad en Docker y Buenas Prácticas de Contenerización

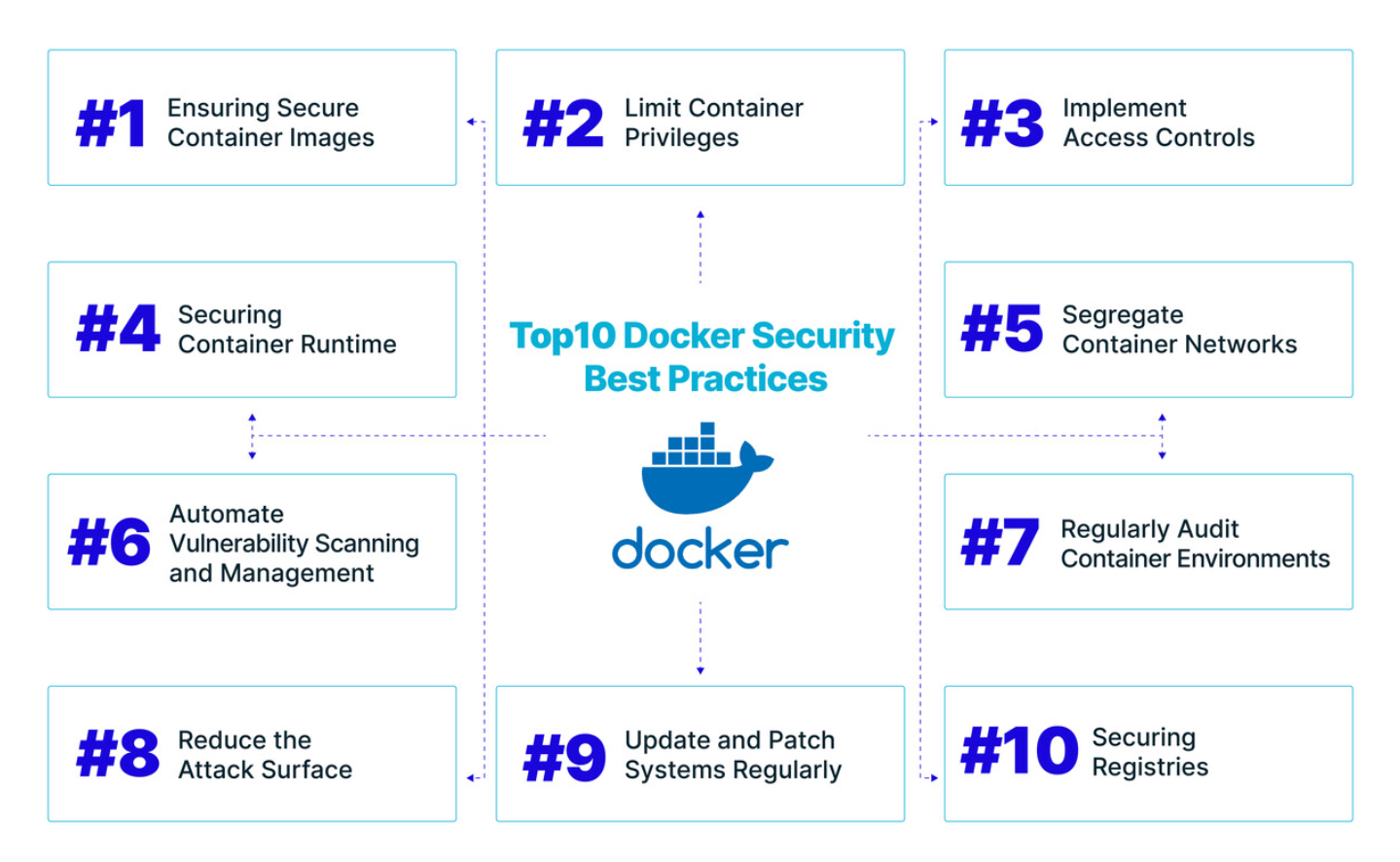

La seguridad es un aspecto crucial cuando se trabaja con contenedores Docker en entornos de producción. Este capítulo explora cómo proteger contenedores y asegurar que las aplicaciones se ejecuten de manera segura y aislada.

security practices.png

security practices.png

Principios de Seguridad en Docker

Docker utiliza varias medidas de seguridad integradas, como el aislamiento de contenedores, para proteger las aplicaciones. Sin embargo, también existen buenas prácticas que los desarrolladores deben seguir para garantizar la seguridad de sus entornos.

1. Usar Imágenes Oficiales y Confiables

Las imágenes oficiales de Docker Hub suelen pasar por verificaciones de seguridad y son mantenidas por la comunidad o equipos dedicados. Utilizar imágenes confiables y mantenerlas actualizadas ayuda a evitar vulnerabilidades.

dockerfile

2. Escanear Imágenes en Busca de Vulnerabilidades

Docker ofrece herramientas para escanear imágenes en busca de vulnerabilidades conocidas. Realizar un escaneo de imágenes ayuda a identificar posibles problemas de seguridad antes del despliegue.

Ejemplo de escaneo de imagen en Docker:

bash

3. Limitar los Permisos de Contenedores

Para minimizar los riesgos, es importante ejecutar los contenedores con los permisos mínimos necesarios. Docker permite limitar los permisos de los contenedores utilizando flags en el comando docker run.

bash

4. Evitar el Uso del Usuario Root

Los contenedores no deben ejecutarse como usuario root para evitar que un atacante obtenga acceso elevado al sistema. Se recomienda establecer un usuario no root en el Dockerfile.

dockerfile

5. Configurar Redes de Contenedores con Seguridad

Limitar la exposición de los contenedores a la red pública reduce el riesgo de ataques. Docker permite configurar redes personalizadas para aislar los contenedores y restringir su acceso.

bash

6. Establecer Límites de Recursos

Configurar límites de CPU y memoria para los contenedores evita que consuman todos los recursos del sistema en caso de un comportamiento inesperado, aumentando la estabilidad y seguridad.

bash

7. Mantener Docker y las Imágenes Actualizadas

Las actualizaciones de Docker y de las imágenes suelen incluir parches de seguridad. Mantener Docker y las imágenes actualizadas es esencial para protegerse de vulnerabilidades conocidas.

bash

Conclusión

Asegurar los contenedores y seguir buenas prácticas de contenerización es crucial para proteger aplicaciones en entornos Docker. Con un enfoque en la seguridad, los desarrolladores pueden minimizar riesgos y mantener sus aplicaciones seguras en producción. En el próximo capítulo, exploraremos Docker Swarm para la orquestación de contenedores en un clúster.

Apoya a Chuck's Academy!

¿Disfrutando de este curso? Puse mucho esfuerzo en hacer la educación en programación gratuita y accesible. Si encontraste esto útil, considera comprarme un café para apoyar futuras lecciones. ¡Cada contribución ayuda a mantener esta academia en funcionamiento! ☕🚀

Chatea con Chuck

- Introducción a Docker y la Contenerización

- Instalación y Configuración de Docker

- Principios de Contenedores y Virtualización

- Imágenes en Docker: Creación y Gestión

- Escribiendo y Optimizando Imágenes

- Volúmenes y Almacenamiento Persistente en Docker

- Redes en Docker: Conectividad entre Contenedores

- Docker Compose: Gestión de Aplicaciones Multicontenedor

- Buenas Prácticas en Docker para Despliegue de Aplicaciones

- Gestión y Optimización de Recursos en Docker

- Seguridad en Docker y Buenas Prácticas de Contenerización

- Docker Swarm: Orquestación Básica de Contenedores

- Kubernetes vs Docker Swarm: Introducción a Kubernetes

- Despliegue y Escalabilidad con Kubernetes

- Integración Continua y Entrega Continua (CI/CD) con Docker

- Registro de Imágenes Docker: Docker Hub y Alternativas

- Monitorización y Logging de Contenedores en Docker

- Resolución de Problemas y Debugging en Docker

- Migración de Aplicaciones a Contenedores Docker

- Ejemplos Prácticos: Despliegue de Aplicaciones Web y APIs

- Conclusiones y Buenas Prácticas en el Uso de Docker